Alla faller för denna skrämmande effektiva Gmail-bluff

Här är vad du behöver veta.

Den här artikeln dök ursprungligen på Förmögenhet.

Säkerhetsforskare har identifierat en "mycket effektiv" phishing-bedrägeri som har lurat Google Gmail-kunder för att dela upp sina inloggningsuppgifter. Schemat, som har vunnit popularitet de senaste månaderna och enligt uppgift har träffat andra e-posttjänster, innebär ett smart trick som kan vara svårt att upptäcka.

Forskare på WordFence, ett team som skapar ett populärt säkerhetsverktyg för bloggsidan WordPress, varnade för attacken i ett nyligen blogginlägg och noterar att det har "haft stor inverkan, även för erfarna tekniska användare." (Se dessa människor, vars kontonvarmålinriktad.)

Så här fungerar svindeln. Angriparen, vanligen förklädd som en betrodd kontakt, skickar ett boobytrapped e-postmeddelande till ett blivande offer. På det e-postmeddelandet verkar det finnas en vanlig bilaga, säger ett PDF-dokument. Inget till synes ovanligt.

Men bilagan är faktiskt en inbäddad bild som har skapats för att se ut som en PDF. I stället för att avslöja en förhandsgranskning av dokumentet när du klickar, länkar den inbäddade bilden till en falsk inloggningssida från Google. Och det är här som bedrägeriet blir riktigt avskyvärt.

Det här är det närmaste jag någonsin har kommit att falla för en phishing-attack i Gmail. Om det inte hade varit för min hög-DPI-skärm som gjorde bilden suddig... pic.twitter.com/MizEWYksBh

- Tom Scott (@tomscott) 23 december 2016

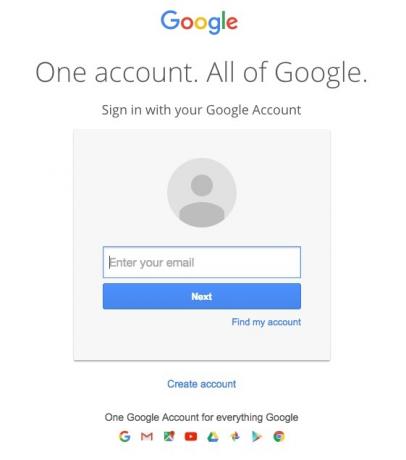

Allt om den här inloggningssidan ser giltig ut: Google-logotypen, fälten för användarnamn och lösenord, taglinjen (“Ett konto. Hela Google. ”). Av alla indikationer är sidan en faksimil av den verkliga saken. Förutom en ledtråd: webbläsarens adressfält.

Även där kan det vara lätt att missa signalen. Texten innehåller fortfarande " https://accounts.google.com,” en URL som verkar legitim. Det finns dock ett problem; den URL-adressen föregås av prefixet "data: text / html."

Faktum är att texten i adressfältet är det som kallas "data URI", inte en URL. En data-URI bäddar in en fil, medan en URL identifierar en sidas plats på webben. Om du skulle zooma ut på adressfältet skulle du hitta en lång rad tecken, ett skript som serverar en fil som är utformad för att se ut som en inloggningssida för Gmail. Det här är fällan.

Så snart en person anger sitt användarnamn och lösenord i fälten, fångar angriparna informationen. För att förvärra saken, när de väl har fått tillgång till en persons inkorg, återkopplar de omedelbart det komprometterade kontot och förbereder sig för att starta sitt nästa bombardemang. De hittar tidigare e-postmeddelanden och bilagor, skapar versioner med boobytrapped image, trummar upp trovärdiga ämnesrader och riktar sedan personens kontakter.

Och så fortsätter den onda cirkeln av kapningar.

Google Chrome-användare kan skydda sig genom att kontrollera adressfältet och se till att en grön låssymbol visas innan de anger deras personliga information på en webbplats. Eftersom scammers har varit kända för att skapa HTTPS-skyddade phishing-platser, som också visar ett grönt lås, så är det också viktigt att se till att detta visas tillsammans med en riktig, avsedd URL - utan något roligt företag föregående den.

Dessutom bör människor lägga till tvåstegs-autentisering, ett extra lager av säkerhet som kan hjälpa till att förhindra kontoövertagande. Experter rekommenderar att du använder en dedikerad säkerhetstoken också.

En Google-talare erkände bedrägeriet i ett e-postmeddelande och riktade Förmögenhet till ett uttalande:

Vi är medvetna om det här problemet och fortsätter att stärka vårt försvar mot det. Vi hjälper till att skydda användare från phishing-attacker på olika sätt, inklusive: maskininlärningsbaserad upptäckt av phishing-meddelanden, Varningar för säker surfning som meddelar användare om farliga länkar i e-postmeddelanden och webbläsare, förhindrar misstänkta kontoinloggningar och Mer. Användare kan också aktivera tvåstegsverifiering för ytterligare kontoskydd.

Vara på utkik.